市场上有一大堆商业密码管理器, 选择合适的似乎 是 一项艰巨的任务。 随着大流行带来的 网络安全 威胁的增加 ,您将需要一个密码管理 解决方案,该解决方案是根据 安全和加密最佳实践构建的, 并且可以应对 不断变化的威胁形势。

密码管理器的目标是降低数据泄露的风险并保护您的业务。您希望确保您采用的任何解决方案本身都得到适当的保护,并且它为您提供了正确的工具以在您的组织中实际执行更好的策略。

以主动 的安全性和可靠性 作为我们使命的基石,我们设计LastPass来保护您 在每一步存储的内容, 因此您可以信任它来处理您的敏感数据。

对于超过 70,000 家企业,LastPass 减少了员工的摩擦,同时通过易于管理且易于使用的密码管理解决方案提高了控制力和可见性。

“密码安全是一个总是会出现的问题,所以对于 LastPass,这是一个很大的选择,我们继续前进。从本质上讲,它是我们密码管理的首选产品,我看不出还有其他解决方案可以与之媲美,” MOQdigital的 IT 运营经理 Jason Muir 说道。

让我们探索 LastPass 是如何构建的,以 确保您的业务安全。

保护帐户从创建之时就开始了。 LastPass 在零知识安全模型上运行,确保客户数据受到保护。

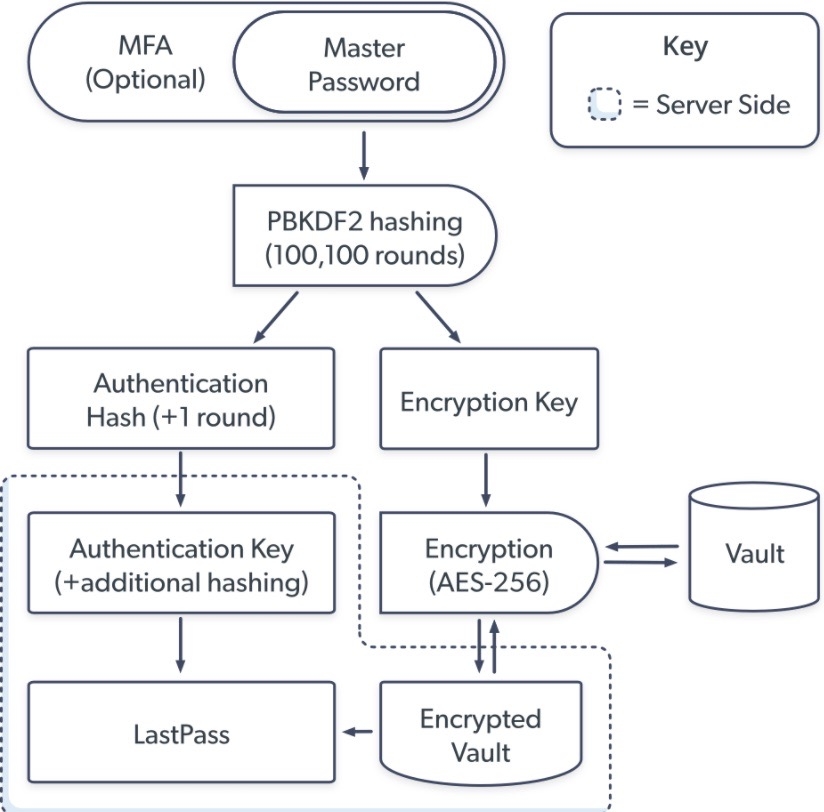

当 LastPass 用户创建他们的主密码时,它被用来生成一个唯一的加密密钥。主密码和加密密钥保留 在用户设备的本地——它们永远不会发送给 LastPass 或与 LastPass 共享。 没有加密密钥, 您的 加密 保管库 数据就毫无意义。

我们还采用 以下最佳实践, 以 确保客户数据的安全:

端点加密:在同步到 LastPass 进行安全存储之前,加密仅发生在设备级别,因此只有用户才能解密他们的数据。

256 位 AES 加密: 该算法被广泛认为是不可破解的——它与银行和军队使用的加密类型相同。

用于安全数据传输的 TLS:即使敏感数据已使用 AES-256 加密,TLS 协议仍可保护与 LastPass 的连接,以进一步保护用户数据。

用于暴力攻击的 100,100 轮 PBKDF2-SHA256 哈希 :我们通过减缓猜测来加强主密码和加密密钥以抵抗大规模的暴力攻击。

私人主密码: 我们根本不发送或存储主密码, 以确保对敏感保险库数据的访问保持安全。

零知识模型: LastPass 联合 登录服务旨在确保用户的身份提供者凭证不会暴露给 LastPass,并且所有 存储在 LastPass 服务器上的数据都是加密的。

LastPass还 利用最佳实践来保护我们的 基础设施,包括定期升级我们的系统,以及利用冗余数据中心来降低停机或单点故障的风险。

我们 采用以下措施来确保我们的客户可以信任我们的安全基础设施:

定期审计和渗透测试: 我们 与值得信赖的世界级第三方安全公司合作,对 LastPass 服务和基础设施进行例行审计和测试。

错误赏金计划: 我们的 错误赏金计划鼓励顶级安全研究人员负责任 地披露 和改进我们的服务。

透明的事件响应:我们的团队对错误或漏洞报告迅速做出反应,并与我们的社区进行透明的沟通。

LastPass 还在帐户登录和 LastPass 保险库之上为用户提供 多 因素身份验证( MFA ) , 以 提供额外的保护层以抵御网络犯罪分子的攻击。 使用 MFA ,用户可以通过在授权用户之前 要求第二或第三个 登录步骤来增加额外的安全性 。

多因素身份验证需要两个或更多身份验证因素,包括用户知道的东西(主密码),以及他们拥有的东西( 代码、密钥)和/或他们是什么东西(指纹)。 通过不仅需要主密码,还需要额外的登录因素,用户可以增加另一层保护以防止未经授权的访问。

LastPass 已获得 服务组织控制 2 (SOC 2) 类型 2 合规性,这是 对我们的控制和流程的详细审查。作为在全国 各行各业得到广泛认可的软件公司 的“黄金标准” ,完成和维护SOC 2 合规性 只是我们证明我们对安全和隐私的承诺的另一种方式。

上一篇: GOTO视频会议功能介绍